La sécurité des informations personnelles en ligne interroge tous les professionnels amenés à transmettre des fichiers volumineux ou confidentiels. Exposés à des risques réels, ils recherchent des solutions pratiques pour garantir la confidentialité de leurs échanges. Ce contenu délivre des gestes clairs, des outils reconnus et une approche fiable pensée pour l’usage métier, sans alourdir le quotidien.

Identifier les menaces majeures pour les données professionnelles

La circulation de fichiers sensibles ouvre la porte à plusieurs exigences : éviter les fuites, contrôler qui accède à quoi, et rester conforme aux réglementations. Les attaques directes ciblent souvent les points faibles des pratiques courantes.

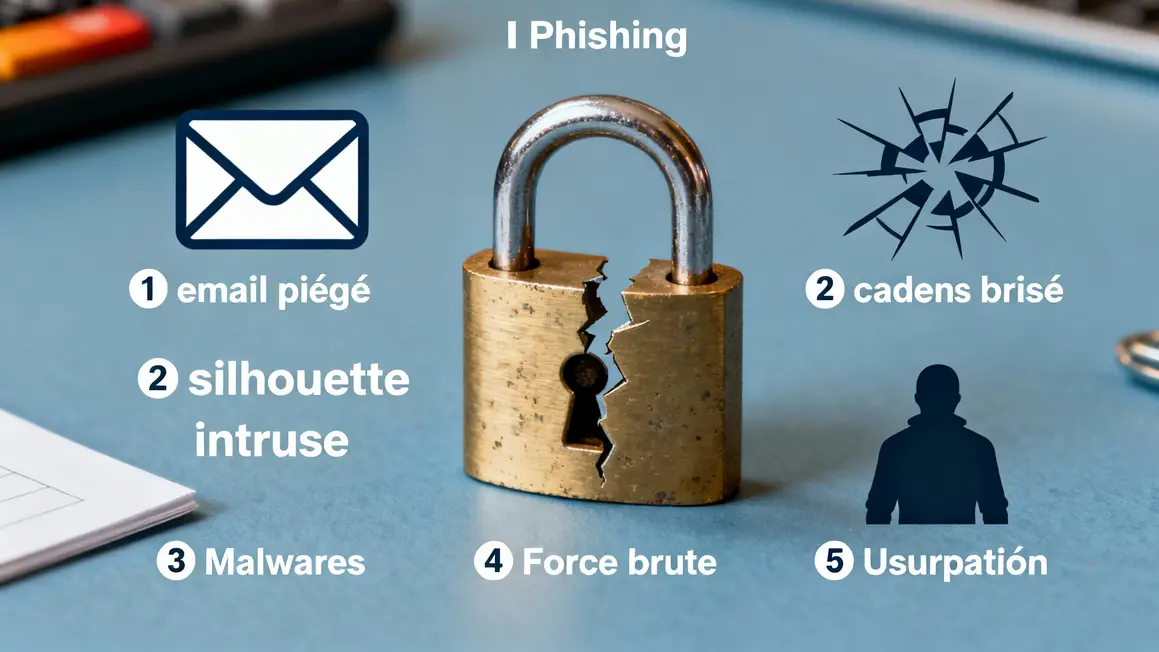

- Phishing : faux mails ou sites, plus vrais que nature, qui récoltent des identifiants ou des accès bancaires.

- Ransomware : chiffrage des données contre rançon, perte totale d’accès jusqu’au paiement.

- Logiciels malveillants : installation invisible, vol de fichiers ou observation clandestine des échanges.

- Attaques par force brute : tentatives massives de mots de passe, surtout si les identifiants sont basiques ou réutilisés.

- Usurpation d’identité : voleur qui exploite les détails volés pour accéder à des espaces ou des fonds réservés.

| Technique | Objectif | Conséquence concrète |

|---|---|---|

| Phishing | Obtenir des accès confidentiels | Déblocage frauduleux de comptes critiques |

| Ransomware | Paralyser l’activité | Suspension des livraisons ou des services aux clients |

| Malwares | Vol ou sabotage d’envoyés | Exfiltration ou destruction de documents stratégiques |

| Force brute | Contrôle des comptes clés | Intrusion dans des plateformes internes |

| Usurpation | Fraude à la personne | Transferts bancaires non autorisés / accès à des privilèges réservés |

Solutions pratiques pour sécuriser les échanges et les fichiers

- Antivirus, pare-feu et VPN : installez-les systématiquement, surveillez les mises à jour et testez leur activation avant chaque transmission sensible.

- Gestionnaires de mots de passe : générez des clés complexes, changez-les dès qu’un partage sceptique vous interroge, et évitez tout recyclage entre comptes.

- Chiffrement AES ou équivalent : optez pour le chiffrement dès qu’un fichier comporte des montants, des adresses ou des données stratégiques. Soyez attentif à l’intégration native du chiffrement dans le logiciel.

- Double authentification : activez-la pour tout compte professionnel susceptible de transmettre ou recevoir des fichiers confidentiels.

- Recherchez l’icône de HTTPS sur chaque site d’envoi ou d’échange : il garantit que la connexion est réellement sécurisée lors du transfert.

Adopter des réflexes fiables au quotidien

- Évaluez chaque email et lien reçu avant toute action, surtout lors des relances clients urgentes ou des demandes de paiement.

- Limitez la diffusion des informations sur les réseaux sociaux professionnels. Ajustez les paramètres pour restreindre la portée et la réutilisation.

- Configurez votre navigateur pour accepter uniquement les cookies essentiels et pensez à nettoyer l’historique régulièrement.

- Évitez les accès à vos outils professionnels sur les Wi-Fi publics. Utilisez un VPN dès qu’un transfert se déroule hors réseau sécurisé.

- Conservez une sauvegarde hors-ligne des livrables critiques et isolez les données perso/pro pour ne jamais exposer la totalité de votre environnement en cas d’incident.

Maîtriser les partages : limiter l’exposition des documents importants

Avant chaque partage, demandez-vous : qui doit y accéder réellement ? Utilisez des liens temporaires ou à usage unique pour transférer vos fichiers professionnels. Chaque accès supplémentaire ouvre un risque de compromission. De nombreux outils vous offrent l’option de définir la durée de validité d’un accès ou de protéger chaque transfert par mot de passe.

- Privilégiez les solutions qui permettent un contrôle total des destinataires et la traçabilité des ouvertures de fichiers.

- Pour un transfert stratégique, optez pour une plateforme spécialisée comme ShareBigFile.com plutôt que l’e-mail classique, surtout avec des livrables sensibles.

Contrôler et ajuster la sécurité en continu

- Testez régulièrement la solidité de vos mots de passe.

- Vérifiez les modules de chiffrement et les paramétrages de votre outil de transfert.

- Surveillez la liste des personnes qui conservent des accès à de vieux fichiers. Révoquez celles inutiles.

- Formez vos collègues sur les évolutions des menaces et encouragez l’adoption de gestes simples, même hors contexte IT.

La cybersécurité évolue vite. Les suites intégrées proposent aujourd’hui une gestion centralisée des transferts sécurisés, du chiffrement jusqu’à la traçabilité et l’authentification forte. L’intelligence artificielle permet déjà de détecter des comportements suspects en quelques secondes. Rester informé sur les nouveaux standards, tels que le RGPD ou les règlements nationaux, offre une garantie supplémentaire lors de la validation des procédures.

Vers une protection toujours adaptée : faire de la sécurité un atout métier

Préparer l’avenir suppose de tester régulièrement ses défenses, d’anticiper les nouveaux gestes des attaquants et d’intégrer la sécurité aux processus métiers. Choisir une solution de transfert professionnelle pensée pour la confidentialité, c’est réduire le risque au quotidien sans pénaliser la vitesse ni la facilité d’usage.

Adopter des réflexes simples et des outils adaptés transforme la protection de vos données en un avantage durable. Quelles difficultés rencontrez-vous dans la gestion de vos partages professionnels ? Proposez vos questions ou retours d’usage directement en commentaire pour nourrir la discussion et soutenir la communauté.

Partagez cet article auprès de vos équipes et partenaires pour renforcer les pratiques de cybersécurité au quotidien.

Quels autres volets souhaitez-vous explorer : protection réglementaire, paramétrage des outils ou gestion d’accès avancée ? Nous attendons vos sujets en commentaire.

- Source : CNIL, conformité et recommandations pratiques sur la cybersécurité

- Source : ANSSI, référentiel et conseils pour professionnels

Article rédigé par Jean Lemoine, consultant sécurité et spécialiste du transfert de fichiers pour l’environnement professionnel.

Dernière mise à jour : juin 2024